背景

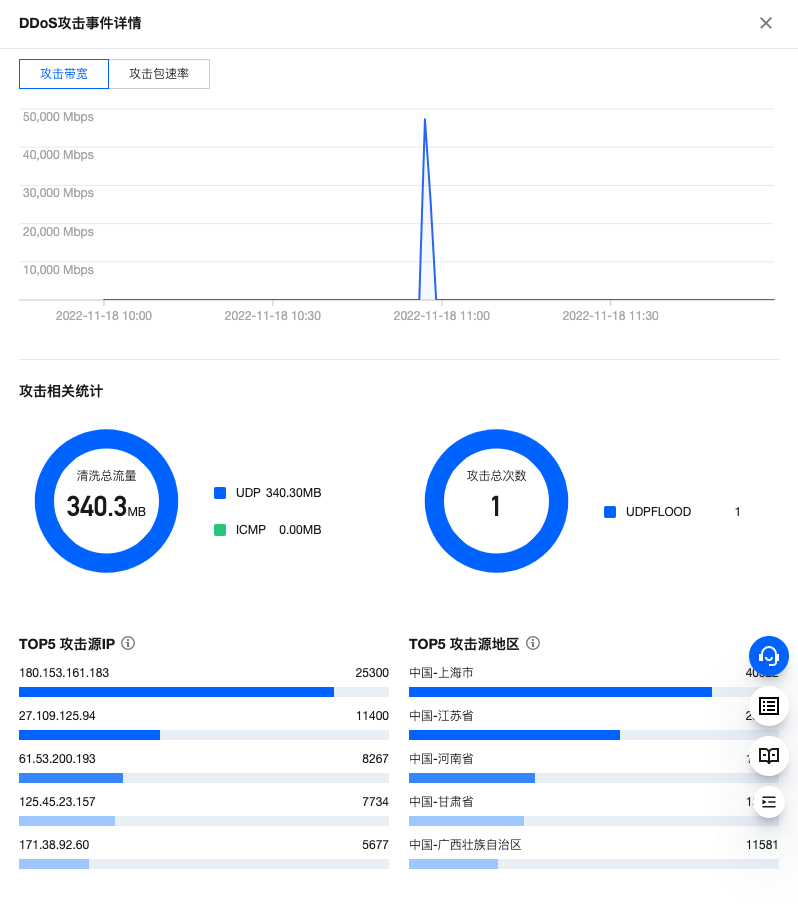

【腾讯云】尊敬的用户,您的账号(账号ID:888*******,昵称:xxxxxx)所属机器(IP:82.157.61.144,ID:ins-xxxxx,名称:xxxxxxxxx,地区:北京)遭受大流量DDoS攻击已被封堵。封堵时间:2022-11-18 10:57:54 (GMT+08:00),预计解封时间:2022-11-18 12:57:54 (GMT+08:00),峰值:10781Mbps,类型:腾讯云平台封堵。详情请查看:https://mc.tencent.com/xxxxxx 。因为我们公司业务有好多不断出口做代理访问,其中如上述是腾讯云的代理遭受了攻击,大约1.5G流量左右(触发了腾讯云的告警机制)

此时我们业务外网入口已经无法访问了,但是我们当初部署的时候考虑到这点增加了很多代理出口,来满足不同人群访问使用,现在得攻击只是把我们公网入口封掉了,我们内部办公网其实还可以访问,简而言之背景是这样的。

分析

(1) 分析前言

此次遭受的攻击是我们OA内部系统,代理服务器配置了公网IP,然后DNS直接解析到代理上,因为成本,再加上访问流量并不是很大,所以当初并没有考虑对外加CDN,所以我们当初设计的时候就留了一手,保证每个代理入口都有保证随时切换的能力,所以这只是82.157.61.144这台代理服务器,我们还有一台做灾备只不过另一台平时备用使用,正好这个时候正是检验我们切换能力的时候了,我们随机在DNS上进行了公网代理的切换,当初我们考虑了如果继续攻击的话其实代理也没辙,最好加CDN,可是我们切完以后,发动攻击的人没有再次进行攻击了,我们的业务访问正常了,剩下时间就是找下腾讯云让其抓一下包,给我们发个抓包文件,下述是找完腾旭云工作人员提供的抓包文件。

(2) 分析过程

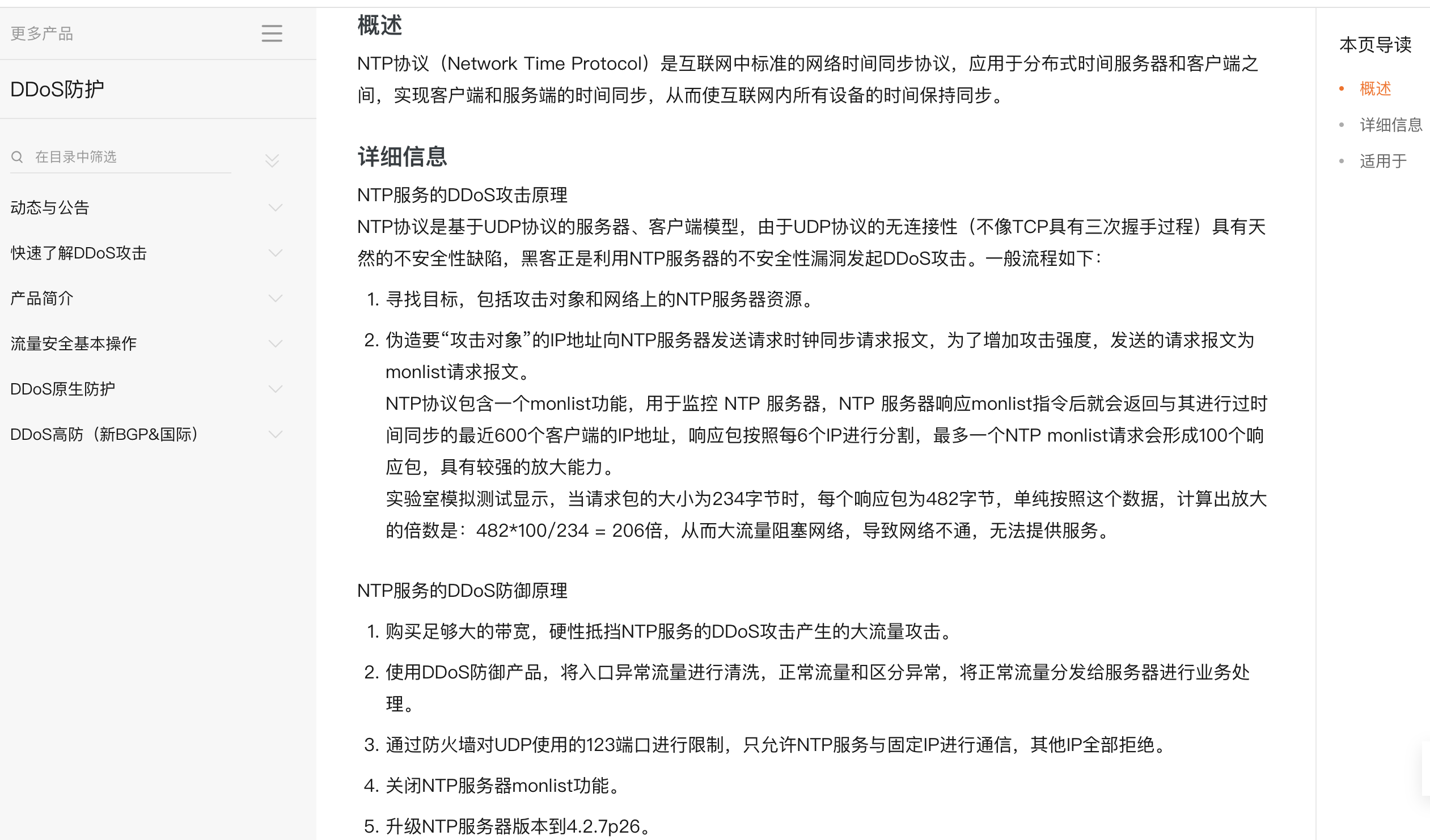

从抓包文件中我们可以看出此次DDOS攻击是模拟NTP服务进行的流量攻击,再继续往下分析之前我们可以先通过一篇博客进行阅读,然后再其说明:

博客URL:https://help.aliyun.com/document_detail/84609.html

问了方便阅览,我将进行截图,方便大家进行查看

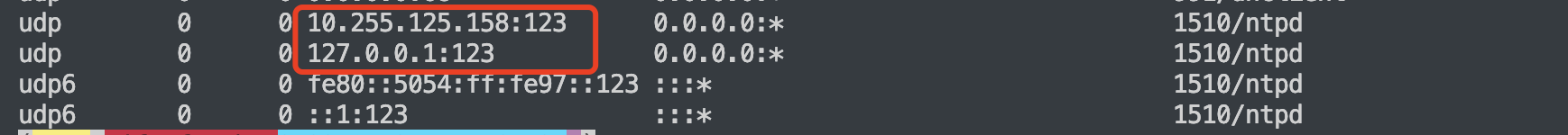

结合着过程我们可以很清楚的知道了本次黑客模拟使用NTP服务进行攻击,但是我们这是使用的腾讯云主机,也就是说厂商其实提供了防火墙,我们在安全组中并未开启NTPclient与Server同步123端口,具体我们可以看如下图:

我们结合如下图以及抓包文件中的IP可以看出原地址大概有60多个。

(3) 分析结论

通过引用第二句话:伪造要“攻击对象”的IP地址向NTP服务器发送请求时钟同步请求报文,为了增加攻击强度,发送的请求报文为monlist请求报文,也就是说黑客模拟我们公网IP向NTP Server发送同步时间请求,然后NTPServer向 我们服务器进行响应,总而言之可以看出NTP服务同步是通过UDP协议实现的,所以它不需要建立连接, 有请求就会回复. 只不过黑客正式抓住这一点,使用大量机器冒充了我们的地址发起了 NTP 的请求,导致有大量的回包流量都到达我们云主机的弹性IP流量上,直接堵死了我们带宽,真正流量并未到达我们云主机上,所以我们用户去访问我们业务的时候直接502(这里502是NGinx返回的)。

解决方案

首先这次DDOS攻击从我们公司还是个人角度都是很难防护的,只有购买厂商的DDOS清洗流量的产品,厂商有足够大的带宽以及能够自动识别恶意流量来清洗流量,能识别哪些是用户请求以及恶意流量,最终给领导说明了排查过程以及自己分析结论综合来看,选购了腾讯云的DDOS产品来解决部分业务遭受攻击时候的应对策略,同时我们运维也在当初部署的时候就要考虑到随时能切换的能力(这个成本是要花费的),综上上述是整个事件从背景----> 分析-----> 以及解决方案。

作者:运维老许

联系方式:strive120620@163.com

微信公众号:Linux必修之路

声明1:本站部分资源收集自互联网,仅供个人学习交流,如不慎侵犯了您的权益,请联系我,我将尽快处理!

声明2:本文版权归作者,欢迎转载,但未经作者同意必须在文章页面给出原文链接,否则保留追究法律责任的权利!

新盛开户前客服电话咨询材料清单【1558--7291-507薇同1】

新盛开户官方客服电话 【1558--7291-507 薇同1】

新盛开户业务办理电话 【1558--7291-507 薇同1】

新盛开户联系电话大全 【1558--7291-507 薇同1】

新盛开户前客服电话咨询材料清单【1558--7291-507薇同1】

新盛开户官方客服电话 【1558--7291-507 薇同1】

新盛开户业务办理电话 【1558--7291-507 薇同1】

新盛开户联系电话大全 【1558--7291-507 薇同1】

华纳东方明珠客服电话是多少?(??155--8729--1507?《?薇-STS5099】【?扣6011643?】

华纳东方明珠开户专线联系方式?(??155--8729--1507?《?薇-STS5099】【?扣6011643?】

华纳东方明珠客服电话是多少?(▲18288362750?《?微信STS5099? 】【╃q 2704132802╃】

华纳东方明珠开户专线联系方式?(▲18288362750?《?微信STS5099? 】【╃q 2704132802╃】

如何联系华纳东方明珠客服?(▲18288362750?《?微信STS5099? 】【╃q 2704132802╃】

华纳东方明珠官方客服联系方式?(▲18288362750?《?微信STS5099? 】【╃q 2704132802╃】

华纳东方明珠客服热线?(▲18288362750?《?微信STS5099? 】【╃q 2704132802╃】

华纳东方明珠开户客服电话?(▲182(▲18288362750?《?微信STS5099? 】【╃q 2704132802╃】

华纳东方明珠24小时客服电话?(▲18288362750?《?微信STS5099? 】【╃q 2704132802╃】

华纳东方明珠客服邮箱?(▲18288362750?《?微信STS5099? 】【╃q 2704132802╃】

华纳东方明珠官方客服在线咨询?(▲18288362750?《?微信STS5099? 】【╃q 2704132802╃】

华纳东方明珠客服微信?(▲18288362750?《?微信STS5099? 】【╃q 2704132802╃】

华纳东方明珠客服电话是多少?(▲18288362750?《?微信STS5099? 】【╃q 2704132802╃】

华纳东方明珠开户专线联系方式?(▲18288362750?《?微信STS5099? 】【╃q 2704132802╃】

如何联系华纳东方明珠客服?(▲18288362750?《?微信STS5099? 】【╃q 2704132802╃】

华纳东方明珠官方客服联系方式?(▲18288362750?《?微信STS5099? 】【╃q 2704132802╃】

华纳东方明珠客服热线?(▲18288362750?《?微信STS5099? 】【╃q 2704132802╃】

华纳东方明珠开户客服电话?(▲182(▲18288362750?《?微信STS5099? 】【╃q 2704132802╃】

华纳东方明珠24小时客服电话?(▲18288362750?《?微信STS5099? 】【╃q 2704132802╃】

华纳东方明珠客服邮箱?(▲18288362750?《?微信STS5099? 】【╃q 2704132802╃】

华纳东方明珠官方客服在线咨询?(▲18288362750?《?微信STS5099? 】【╃q 2704132802╃】

华纳东方明珠客服微信?(▲18288362750?《?微信STS5099? 】【╃q 2704132802╃】

理论深度可再挖掘,以提升文章厚重感。

作者的布局谋篇匠心独运,让读者在阅读中享受到了思维的乐趣。

案例丰富且贴合主题,论证逻辑环环相扣。